Microsoft 365 Defender

Microsoft Defender pour Office 365 aide les organisations à sécuriser leur entreprise avec un ensemble de fonctionnalités de prévention, de détection, d’investigation et de chasse pour protéger les e-mails et les ressources Office 365.

Pour en savoir plus sur le service voir la documentation sur Microsoft 365 Defender.

Prérequis

Permissions

- Rôle « Administrateur Général » dans Azure AD

- Rôle « Admin d'organisation » dans MD.ECO

- Au moins un module Microsoft 365 Defender configuré et licencié

- Microsoft Defender for Endpoint

-

Licences Defender for Endpoint Plan 2

ou

-

Licences Defender for Business

ou

-

Licences Defender for Cloud - Defender for Server Plan 2

-

- Microsoft Defender for Identity

- Microsoft Defender for Office 365

- Licences Defender for Office 365 Plan 2

- Microsoft Defender for Cloud Apps

- Microsoft Data Loss Prevention

- Microsoft Defender for Endpoint

Étapes de configuration

Inscription d'une application pour le connecteur

Configuration requise

- Réglages généraux

- Nom : MD.ECO - Connecteur - M365 Defender

- Types de comptes pris en charge : comptes dans cet annuaire organisationnel uniquement (option par défaut)

- Un secret

- Permissions API requises

Permissions API requises

Microsoft Graph (2)

| Nom de la Permission | Type de Permission | Description |

|---|---|---|

| User.Read.All | Application | Lire les informations des profils des utilisateurs |

| SecurityIncident.ReadWrite.All | Application | Lire et écrire sur tous les incidents de sécurité |

WindowsDefenderATP (6)

| Nom de la Permission | Type de Permission | Description |

|---|---|---|

| Machine.Read.All | Application | Lire tous les profils de machines |

| Vulnerability.Read.All | Application | Lire les informations sur la vulnérabilité dans le cadre de la gestion des menaces et des vulnérabilités |

| Software.Read.All | Application | Lire les informations sur le logiciel de gestion des menaces et des vulnérabilités |

| User.Read.All | Application | Lire les informations des profils des utilisateurs |

| AdvancedQuery.Read.All | Application | Exécuter des requêtes avancées |

Étapes Pas à Pas

- Documentation de référence Microsoft: Démarrage rapide : Inscrire une application dans la plateforme d’identités Microsoft - Microsoft Entra | Microsoft Learn

- Inscrire l’application

- Ajouter les Permissions API

- Consentement administrateur

- Ajouter un Secret

(Optionnel) Inscription d'une application de remédiation [Beta]

Il est possible d’inscrire une nouvelle application pour séparer les droits de remédiation de l’application de base pour le connecteur. Il est aussi possible de simplement ajouter les permissions requises dans la même application.

Configurations requises

- Paramètres Généraux

- Nom: MD.ECO - Connecteur - Microsoft 365 Defender - Remédiation

- Types de comptes supportés: Comptes dans cet annuaire organisationnel uniquement (Option par défaut)

- Un secret

- Permissions API de remédiation

Permissions API de remédiation

Microsoft Graph (1)

| Nom de la Permission | Type de Permission |

|---|---|

| User.ReadWrite.All | Application |

WindowsDefenderATP (2)

| Nom de la Permission | Type de Permission |

|---|---|

| Machine.Isolate | Application |

| Machine.Scan | Application |

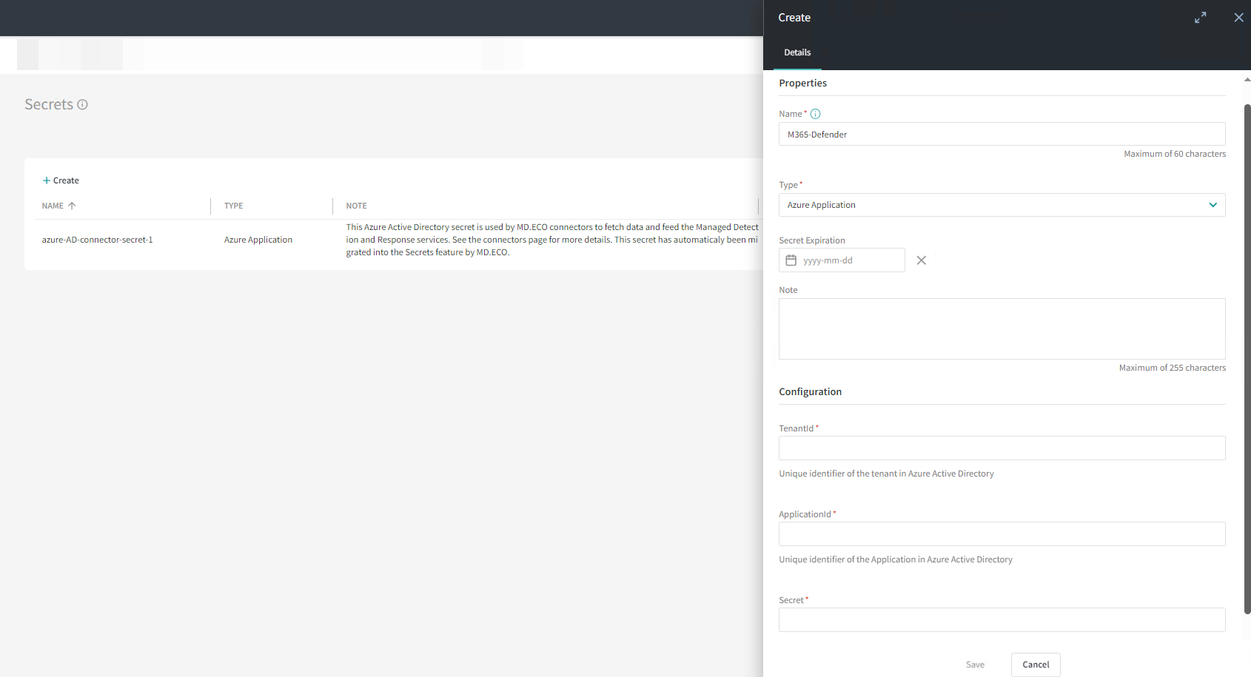

Créer le secret d’application Azure dans MD.ECO et aviser Mondata lorsque complété